Три події вплинули на те, як США працюють із секретною інформацією — теракти 11 вересня, а також витоки, за яким стояли Едвард Сноуден та Челсі Меннінг.

Від повної закритості відомства перейшли до створення розвідувальної “Вікіпедії”, доступ до якої мають понад мільйон людей. Такий доступ мав і Джек Тейшейра, який злив секретні документи Пентагону. Як це вплине на американські протоколи безпеки?

Айтішник з секретами

Вранці 13 квітня 21-річний молодик сидів на веранді будинку своєї матері в містечку Дайтон, штат Массачусетс. Джек Тейшейра — у футболці кольору хакі, червоних шортах і черевиках на ногах — читав книжку і не помічав, що над ним висить дрон.

За кілька днів до цього Джек написав своїм онлайн-друзям: “Сидіть тихо та видаліть будь-яку інформацію, яка може стосуватись мене”.

Тейшейра здогадувався, що на нього чекає.

Коли федерали перекрили вулицю і заарештували його, Джек не чинив опір. Він покірно поринув у броньований позашляховик.

Тейшейра – військовослужбовець 102 розвідувального крила ВПС Національної гвардії штату Массачусетс. На службу він потрапив минулої осені, служив у розвідвідділенні на базі Нацгвардії.

Тейшейра працював IT-фахівцем, і, як стверджують офіційні особи, саме тому мав доступ до секретної інформації і міг читати свіжі розвіддані США про Північну Корею, Китай, Іран та російське вторгнення в Україну. У цих поясненнях є частка правди.

Підрозділ Національної гвардії ВПС, в якому служив Тейшейра, виконував резервну функцію — тобто у разі надзвичайної ситуації чи воєнних дій цей підрозділ став би чинним та забезпечував би підтримку у сфері розвідки.

Якщо перенестися в минуле і згадати операцію “Буря в пустелі”, в якій США з союзниками вторглися до Іраку, то подібний підрозділ терміново перекинули б у Перську затоку, де військовослужбовцям довелося б одразу надавати підтримку регіональному командуванню — часу на розгойдування немає. Такі підрозділи не можуть знати заздалегідь, де опиняться вже завтра чи за тиждень. Саме тому вони повинні мати доступ до інформації з усіх регіонів світу.

Питання, яка саме інформація їм необхідна? Чи всі військовослужбовці підрозділи повинні обов’язково мати доступ до неї? Чи мають бути у цьому списку IT-фахівці?

“Чому він мав доступ до цієї інформації? — дивується Сьюзан Ландау, експерт з кібербезпеки. — Проблема в тому, що ми в США не повністю реалізували архітектуру безпеки. Я б сказала, що це має бути архітектура нульової довіри, в якій співробітники з низьким рівнем доступу бачать лише фрагменти всієї картини, а співробітники з високим рівнем доступу можуть подивитись більше файлів, але на безпечних комп’ютерах та в безпечному середовищі. Розробка цієї архітектури та її впровадження ведуться, але надто повільно”.

І, більше того — у всіх відомств і конкретних людей, які мають доступ до засекречених даних, різне уявлення про те, якою має бути ця архітектура.

Коли світ був паперовим

Раніше, коли світ був паперовим, а начальникам було не за рангом самостійно відносити кудись документи та підшивати папки, таку роботу виконували клерки — найнижчі люди, які щодня бігали по будівлях із стосом секретних документів.

Річард Кларк, експерт з національної безпеки, який працював в адміністраціях Рональда Рейгана та Джорджа Буша-молодшого, а також складав рекомендації для адміністрації Барака Обами, згадує випадок з роботи.

Одного разу, коли він працював помічником держсекретаря США, до нього прийшли з ФБР і розповіли, що співробітниця офісу, який займається продажем зброї за кордон, виносить з роботи секретні документи. ФБР попросило встановити камеру над робочим місцем дівчини, котра працювала секретарем-машиністкою. Кларк погодився.

“Ця жінка цікавилася однією кризою в Африці. Вона щодня переглядала всі останні звіти розвідки і витягувала з них відомості, які стосуються цієї кризи. ФБР встановило приховану камеру в стельову плитку над її столом. І ми побачили, як вона ховає документи собі під сорочку і виносить їх із будівлі”, – розповідає Кларк.

Секретарку заарештували.

Це ризик, з яким США та іншим країнам доводилося постійно стикатися в доцифрову епоху.

Наприкінці 60-х черговий офіцер зв’язку штабу командувача підводного флоту США Джон Вокер почав співпрацювати з СРСР. До цієї роботи він залучив колегу-шифрувальника, а заразом і свою власну родину. Вокер регулярно бачив особливо секретні документи і передавав СРСР інформацію про схеми шифраторів і ключі до них.

А в Британії цим уславилася Меліта Норвуд — секретарка голови Британської асоціації досліджень кольорових металів, яка працювала над ядерними технологіями. Норвуд кілька десятиліть передавала інформацію СРСР.

Ця проблема залишилася в минулому, але, як показала справа Джека Тейшейра, виникла нова.

Майже кожна велика розвідувальна організація в США щодня (а іноді й двічі на день) випускає дайджест з останньою інформацією, – щось на кшталт щоденної газети.

Інші організації, наприклад, комітет начальників штабів — орган управління збройними силами США — читають ці зведення, обирають найважливіше та створюють власний дайджест, який поширюється на широку аудиторію. У цих зведеннях зазвичай немає конфіденційної інформації — надто багато людей має до них доступ.

Документи, які опублікував Тейшейра, були якраз тими самими оперативними зведеннями комітету начальників штабів. Тим дивніше, що в них було стільки секретної інформації.

Дайджести, що містять конфіденційні відомості, зазвичай надаються так званим “суперкористувачам”.

Невідомо, скільки саме таких людей у США, але експерти припускають, що не більше двох десятків.

Це президент, віцепрезидент, радник із національної безпеки, його заступник, держсекретар та його заступник, міністр оборони, голова комітету начальників штабів та ще кілька осіб. Тобто йдеться лише про тих людей, які за видом діяльності повинні бачити все.

Але як 21-річний айтішник з Массачусетса отримав доступ до таких файлів, незрозуміло.

Розвідувальна Вікіпедія

Колись у США у цій сфері існував принцип службової необхідності (need-to-know basis). Він означав, що інформація, по-перше, не зберігається в одному місці, а розподілена на багато віртуальних “скриньок”.

По-друге, щоб отримати доступ хоча б до однієї “скриньки”, потрібно довести, що тому чи іншому співробітнику справді для роботи потрібно дізнатися, що там зберігається. А власник інформації вже вирішить, чи дійсно конкретній людині варто надати доступ.

У результаті ніхто не мав доступу до повного масиву даних, співробітники могли переглядати лише ті шматочки, які належали безпосередньо до їхньої роботи. Але після терактів 11 вересня все змінилося.

Після нападу на Сполучені Штати, організованого “Аль-Каїдою” в 2001 році, спеціальна комісія, яка розбиралася в тому, як в принципі можливо викрасти кілька літаків, дійшла висновку, що культура захисту інформації виявилася неправильною. І настав час перейти до культури інтеграції, тобто почати ділитися інформацією.

Коли завалилися вежі-близнюки в Нью-Йорку, з’ясувалося, що ЦРУ мала інформацію про двох терористів, але вони не ділилися своїми знахідками з ФБР, яка на той час розслідувала діяльність “Аль-Каїди” в США.

ФБР знала про підозрілу поведінку кількох людей, які згодом викрали літаки. Якби відомства змогли поєднати ці розрізнені фрагменти інформації, можливо їм вдалося б запобігти 9/11.

У кожному разі, комісія дійшла саме такого висновку і рекомендувала всім відомствам спростити обмін розвідданими.

Так сформувався новий принцип потреби ділитися інформацією (need-to-share). У результаті доступ до секретної інформації тепер мають понад мільйон людей.

“Так створили гігантську базу даних, свого роду розвідувальну Вікіпедію. І кількість людей, які мають до неї доступ, величезна”, – говорить Річард Кларк.

Наприклад, деякі з документів, які Тейшейра опублікував в інтернеті, були доступні тисячам людей, попри їхній високий рівень конфіденційності.

Агентство Reuters назвало це парадоксом: з одного боку, зберігати секрети — це обмежувати їхнє поширення, з іншого — щоб захищатися від атак, подібних до 11 вересня, потрібно ділитися цими секретами.

Єдиної думки про те, який із двох підходів правильніший, не існує. Але наступні витоки дозволили зробити висновок, що нова безпекова архітектура, що з’явилася після 11 вересня, має свої мінуси.

Всім треба знати все

Через кілька років після терактів 11 вересня, що змінили підхід до секретної інформації, в США відбулися два найвідоміші витоки даних.

За першою стояла колишня аналітик розвідки армії США Челсі Меннінг – вона передала WikiLeaks близько 750 тисяч документів та відеозаписів, у тому числі відео, на якому американський вертоліт у Багдаді обстрілює групу цивільних.

Другий витік організував технічний фахівець Едвард Сноуден, опублікувавши секретні файли про масштабне стеження, яке проводило Агентство національної безпеки США як в самій країні, так і за її межами.

Адміністрація Барака Обами, який тоді був президентом США, зажадала, щоб усі відомства підвищили рівень захисту та регулярно моніторили мережі, аби виявити “аномальну поведінку користувачів”.

Крім того, п’ять експертів у галузі захисту інформації, включно із Кларком, склали список із 47 рекомендацій.

Президент погодився з більшістю пропозицій, і їх одразу почали впроваджувати. Одна з рекомендацій була — повернутися до принципу службової необхідності, щоб системні адміністратори та IT-фахівці, подібні до Сноудена, не мали доступу до секретних файлів.

Подібна система — не якесь нововведення, вона не потребує складних технічних рішень чи нового програмного забезпечення. Ця система давно працює в інших галузях, наприклад у банках: комп’ютери налаштовуються таким чином, що технічний персонал не має доступу до змісту файлів. Здавалося б, запровадити таку систему неважко.

Але 21-річний айтішник Джек Тейшейра показав, що нові правила не працюють, і справа тут не в технічних проблемах.

“За понад десять років після 11 вересня люди звикли до нинішнього стану речей, — каже Річард Кларк. — Усі впевнені, що їм потрібно знати все. Навіть якщо це не має жодного стосунку до їхньої безпосередньої роботи”.

Саме тому розслідування навряд чи зупиниться на одному айтішнику. Яким буде ступінь відповідальності командування підрозділу, який допустив, що Тейшейра міг вільно переглядати цю інформацію? Поки що правоохоронні органи про це не говорять.

Експерти вважають, що обмеження доступу — чи не єдиний спосіб запобігти подальшим витокам. Бо тільки-но людина отримала доступ до матеріалів, ніщо не заважає їй непомітно винести їх з кабінету.

Складно запобігати витоку, коли людина вже відкрила на комп’ютері файл із грифом “таємно”. Тут не допоможе ні вимкнений інтернет, ні блокування принтера.

Років 20 тому, коли кінокомпанії хвилювалися про копірайт, з’явилися технічні інструменти, які не дозволяють користувачам завантажувати фільми безкоштовно.

Але ніщо не заважає будь-якій людині зробити фотографію або зняти відео з екрана, тому, попри заборони, в інтернеті постійно з’являлися “екранки”. Саме тому обмеження на друк документів або їх пересилання електронною поштою не допоможуть убезпечити секретну інформацію.

Принцип, який давно використовується в авіації — в кабіні пілота не може перебувати одна людина, — тут також не можна застосувати: навіть якщо в момент перегляду документів поруч є напарник, його все одно нескладно обдурити.

Наслідки

Відставний генерал Бен Ходжес колись мав посаду командувача армії США в Європі. Він згадує, як у ті часи навіть йому постійно доводилося проходити сертифікацію, щоб використовувати комп’ютер та працювати із секретною інформацією.

Тому Ходжес не погоджується, що відомствам потрібно робити жорсткішими правила роботи з інформацією.

“Господи, вже стільки цих правил! Проблема не в тому, що нам потрібне ще одне правило, а в тому, щоб нинішні правила виконувалися. Я дуже сподіваюся, що ми не зробимо неправильних висновків і не почнемо закривати всю інформацію. Нам потрібно ділитися розвідданими”.

“Зрештою, мова завжди йтиме про дисципліну. Мені здається, що у випадку Тейшейри в цьому ланцюжку підпорядкування люди, відповідальні за молоду людину, не зробили те, що мали, щоб відібрати у нього такий доступ до інформації, – каже Ходжес. – Думаю, розслідування покаже, що там була слабка дисципліна”.

Крім розслідування, яке ведуть правоохоронні органи, напевно, буде загальний звіт про те, чому такий витік міг статися, і як краще змінити систему, щоб цього не траплялося в майбутньому. Але про що люди навряд чи колись дізнаються, це реальні наслідки витоку.

Чи може одне речення, поховане серед сторінок витоку, призвести до того, що десь у Росії когось непомітно заарештують? Чи можливо, що одного разу хтось у контррозвідувальному відділі ЦРУ раптово зрозуміє, що його джерело більше не виходить на зв’язок? Подібна інформація ніколи не потрапить у звіт.

Зазвичай, коли відбувається витік інформації, ті, хто проводять розслідування, приходять до конкретних людей, які написали звіти, з проханням назвати всі джерела інформації, які можуть опинитися в небезпеці через витік. Чи це були люди-джерела? Чи електронні джерела?

Якщо йдеться про людей, можна спробувати вивезти їх на безпечну територію. В іншому випадку за джерелами просто спостерігають, намагаючись зрозуміти, чи вплинув на них витік.

Але що, як із джерелами все гаразд і вони продовжують передавати інформацію? Чи можна довіряти цій інформації? Або це джерело передає відомості під дулом пістолета? А якщо це не людина, чи можуть через електронні ресурси згодовувати неправдиву інформацію? Це все ще інформація чи вже дезінформація?

Як і зазвичай, відповідей на ці питання немає.

Річард Кларк вважає, що, враховуючи чутливість витоку, втрати будуть величезними:

“Джерела підуть у підпілля. Методи збору інформації перестануть працювати. Хтось може бути заарештований. Можливо, про це повідомлять президенту або голові ЦРУ, але ніколи — широкій аудиторії”.

Грошей немає?

У середині нульових управління з персоналу адміністрації США отримало попередження про серйозні кіберзагрози.

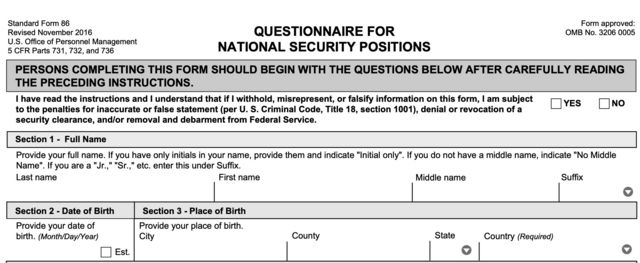

Управління з персоналу адміністрації (OPM), одне з ключових агентств США, опікується набором персоналу для федеральних органів виконавчої влади, проводить перевірки службовців перед тим, як вони отримають доступ до секретної інформації, робить фонові перевірки усіх кандидатів на федеральні посади.

На серверах відомства зберігаються персональні дані мільйонів американських держслужбовців.

У 2005 році наглядові органи кілька разів попереджали керівництво OPM, що їхні системи захисту персональних даних мають серйозні недоліки.

Але в OPM махнули рукою на ці попередження — з жодними серйозними проблемами в агентстві не стикалися. А будь-які зміни системи — це гігантські бюрократичні проблеми, не кажучи вже про те, що окремого фінансування на усунення таких проблем у агентства не було.

До 2014 року OPM щастило. Але того року OPM виявили підозрілу активність на своїх серверах. Невідомого збурювача спокою назвали “Хакер 1”.

Здавалося б, якщо проблему виявили, позбутися її нескладно. Але OPM просто моніторило, як “Хакер 1” намагався зламати систему, знайти лазівки та отримати віддалений доступ до інформації.

OPM здавалося, що вони повністю контролюють ситуацію, а очікування дає їм можливість дізнатися про власні вразливості, а також зібрати більше інформації про хакера і таким чином запобігти повторним атакам у майбутньому.

Незабаром відбулися дві важливі події. По-перше, фахівці виявили, що крім невідомого “Хакера 1” існує ще й невідомий “Хакер 2”. По-друге, обидва хакери підібралися критично близько до інформації, яка ніяк не мала потрапити в чужі руки, — до персональних даних співробітників ЦРУ та ФБР. Тільки тоді OPM відреагувало і нарешті виділило кошти на захист від загроз. Але було надто пізно.

За 74 дні роботи нова захисна система виявила понад 200 шкідливих програм — тобто “Хакер-1” та “Хакер-2” таки знайшли спосіб непомітно отримати доступ до інформації. І весь той час, що OPM нібито стежила за їхньою діяльністю, зловмисники отримували інформацію.

Влітку 2015 OPM довелося визнати, що хакери могли отримати доступ до даних більш ніж 21 мільйона держслужбовців США. Найсуттєвіший витік — форми SF-86 — анкети по 130 сторінок кожна на співробітників, які працювали у сфері національної безпеки. Ці анкети – докладна біографія людей: від відбитків пальців до історій хвороб.

Серед витоків не було документів із грифом “таємно”, і їхні реальні наслідки невідомі. Але ЦРУ таки відкликало кількох співробітників із Китаю — ці люди могли перебувати в країні під прикриттям співробітників Держдепу.

Коли OPM попросили пояснити, чому вони проігнорували всі попередження про загрози та не підвищили рівень безпеки, в агентстві пояснили, що вони просто не мали додаткового фінансування на нове програмне забезпечення.

Іноді аргумент про брак коштів виявляється правдою. Але найчастіше відомства просто ігнорують подібні попередження, вважаючи, що й так зійде.

Річард Кларк згадує, як намагався збудувати систему в ті часи, коли президентом був Білл Клінтон.

“Ми говорили департаменту щось зробити – і він це, звичайно, не робив. Тоді до них приходило бюджетне управління і просто забирало гроші з їхнього бюджету і переводило на те, що ми вважали важливішим. Найпростіший приклад: ми сказали Держдепу підвищити безпеку посольств. Вони цього не зробили. Натомість вони будували нові посольства в Берліні та в Пекіні. Ми зупинили будівництво, забрали ці гроші та направили їх на покращення охорони існуючих посольств”.

Білий дім має право перерозподілити бюджетні кошти, якщо відомства не виконують вказівки. Але Кларк впевнений, що будь-яка людина, яка відповідає за безпеку в кожній конкретній організації, має право переступити через голову свого боса і сказати: “Я не можу підтримувати безпеку з нинішніми ресурсами. І мій начальник не дає мені грошей”.

У США немає єдиного відомства, яке б відповідало за питання безпеки даних. У кожному окремому департаменті опікуються своїми співробітниками. Держдеп каже, що останній витік явно змусить усі агенції переглянути нинішні процедури.

Ольга Просвірова

ВВС